Szeretnénk tájékoztatni a Heimdal RC Dashboard új, 3.4.0-s verziójának megjelenéséről, amely 2023. január 17-től érhető el! A Heimdal Release Candidate Agent 2023. január 20-tól tölthető le a Dashboard “Guide” szakasz „Download and install” lapján, és az elkövetkező hetekben a bevezetésre is sor kerül.

Az új 3.4.0 RC főbb funkciói és fejlesztései:

Heimdal™ Dashboard

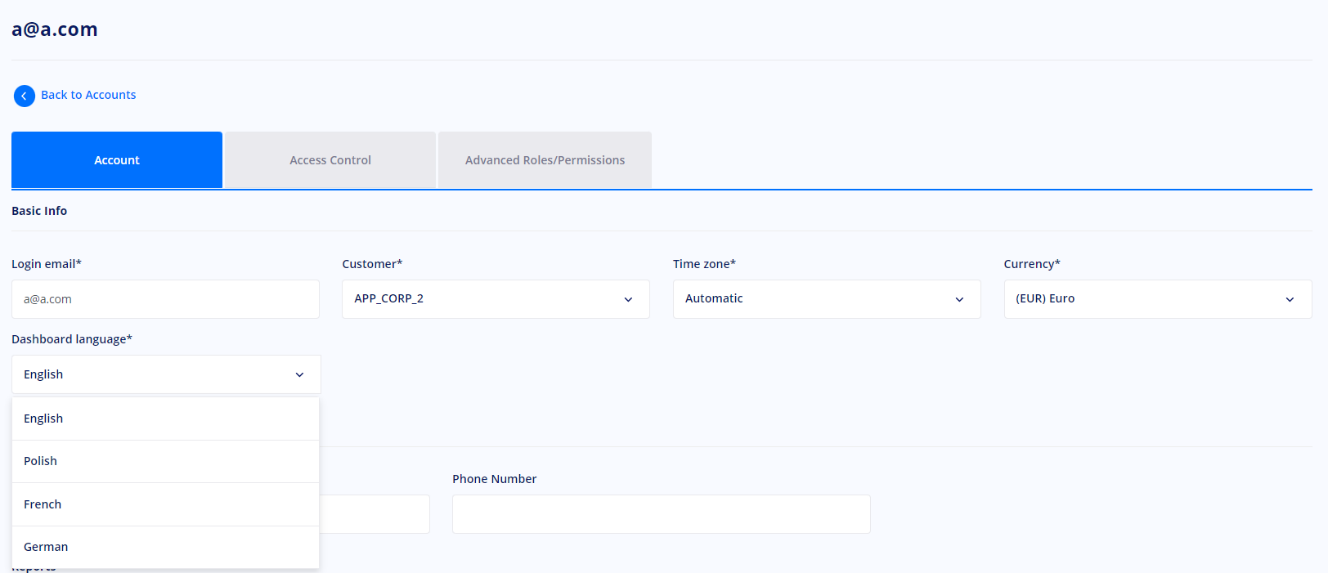

A Heimdal Dashboard elérhetősége új nyelveken

A 3.4.0 RC kiadástól kezdődően a Dashboard az angol nyelv mellett még három új nyelven is elérhető lesz. A Heimdal Dashboard tartalma lengyel, francia és német nyelven is megjeleníthető.

A kívánt nyelv kiválasztásához a Dashboard felhasználójának az Account részben rá kell kattintania a megfelelő fiókra. Az Account lapon egy új legördülő lista teszi lehetővé a kívánt nyelv kiválasztását.

„Duplicate GP (Group Policy)” és „Create new policy” továbbfejlesztések a viszonteladók számára

Folyamatos erőfeszítéseink a Heimdal Dashboard partnerek felhasználói élményének javítására két hasznos fejlesztésben valósultak meg a GP-kezeléshez kapcsolódóan.

Alapvetően ezek a fejlesztések lehetővé teszik a viszonteladók számára, akik vállalati ügyfélként jelentkeztek be, hogy megkettőzzenek vagy új csoportházirendet hozzanak létre a viszonteladó vagy az ügyfél szintjén.

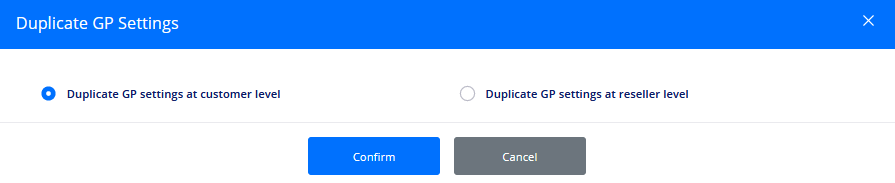

Másolat

Vállalati ügyfélként, a viszonteladónak két lehetősége van, amikor megnyomja a „Duplicate” gombot egy csoportházirendben (Endpoint Settings, Windows GP lap). Az alábbi két lehetőség jelenik meg egy felugró ablakban:

• Duplicate GP settings at customer (GP-beállítások duplikálása ügyfélszinten): ha ezt a lehetőséget választja, és megerősíti a GP duplikálási folyamatot, az új GP-ben lévő beállításokat lemásolja az ügyfél szintjén, és a legalacsonyabb, 2-es prioritást rendeli hozzá (a jelenlegi GP-hozzárendelési mechanizmus szerint). Ezt követően a felhasználó a frissen duplikált GP-szerkesztési nézetébe kerül.

• Duplicate GP Settings at reseller level (GP-beállítások duplikálása viszonteladói szinten): ennek a lehetőségnek a kiválasztása az irányítópult-felhasználót az Új csoportházirend nézethez irányítja, miközben a házirend megőrzi a másoláshoz kiválasztott beállításokat. A duplikálási folyamat megerősítésével létrejön egy viszonteladói szintű GP (Reseller Master GP), és hozzárendelődik a legmagasabb prioritás. Ezt követően a felhasználó a frissen duplikált csoportházirend-szerkesztési nézetébe kerül.

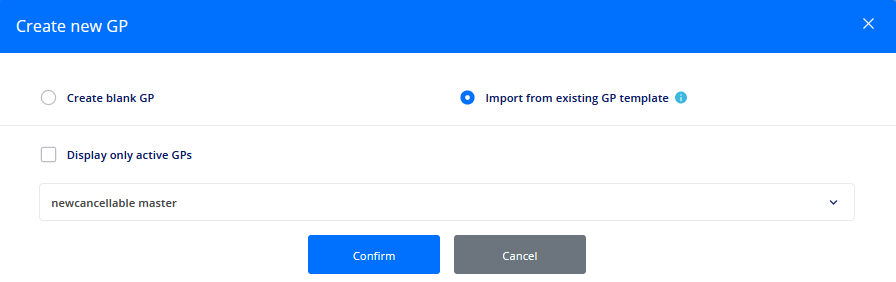

Új szabályzat létrehozása

Amikor vállalati ügyfélként megnyomja a „Create New Policy” gombot (Endpoint Settings, Windows GP lap), a viszonteladó a következő két felugró ablakban megjelenő lehetőség közül választhat:

• Create Blank Group Policy: (Üres GP létrehozása): ennek a lehetőségnek a kiválasztásával elérhetővé válik az új GP létrehozásának funkciója; a korábbiakhoz hasonlóan a Dashboard-felhasználó az Új Windows GP nézetbe kerül, és a folyamat befejezésekor új, ügyfélszintű GP jön létre, amelyhez a legalacsonyabb prioritás lesz hozzárendelve (2).

• Import from existing Group Policy Template (Importálás meglévő GP-sablonból): ennek a lehetőségnek a kiválasztásával a felhasználó importálhatja a beállításokat egy viszonteladói Master GP-ből úgy, hogy kikeresi az elérhető GP-k listájában, ahol lehetősége van csak az aktív GP-k megjelenítésére. A folyamat befejeztével ügyfélszinten új GP jön létre, amely a legalacsonyabb prioritást kapja. Ezt követően a felhasználó a frissen létrehozott GP -szerkesztési nézetébe kerül.

Heimdal™ Endpoint Detection

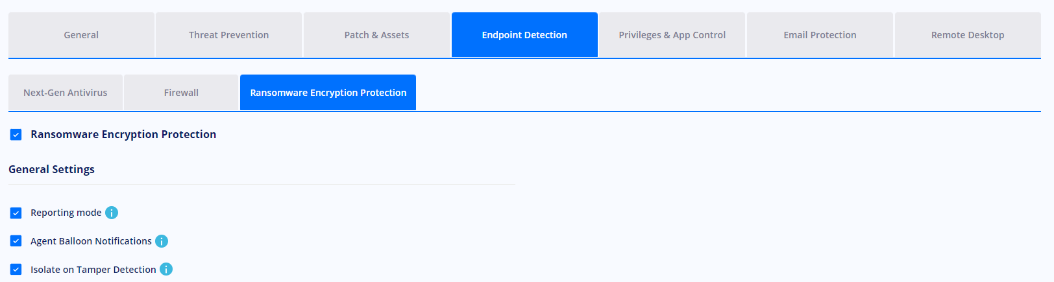

Ransomware Encryption Protection – Az “Isolate on tamper detection” opció hozzáadása a REP GP-hez

Ez a funkció lehetőséget ad a már meglévő „Isolate on Tamper Detection” funkció engedélyezésére/letiltására a Ransomware Encryption Protection Group Policy területen (Endpoint Settings -> Endpoint Detection).

Korábban ezt a beállítást csak az Endpoint Settings -> Endpoint Detection Next-Gen Antivirus lapon lehetett módosítani.

A funkcionalitás viselkedése változatlan maradt: ha engedélyezve van, akkor biztosítja a Firewall modul engedélyezését, valamint automatikusan elszigeteli a gépet a hálózattól, abban a nagyon valószínűtlen esetben, amikor valami leállítja az egyik Heimdal szolgáltatást, így akadályozva meg a terjedést.

Megjegyzés: A funkció működéséhez licencelni kell a NextGen AV, Firewall & MDM modult, és még akkor is, ha a Firewall modul le van tiltva, automatikusan aktiváljuk (ellenkező esetben a megfelelő jelölőnégyzet szürkén jelenik meg/nem változtatható).

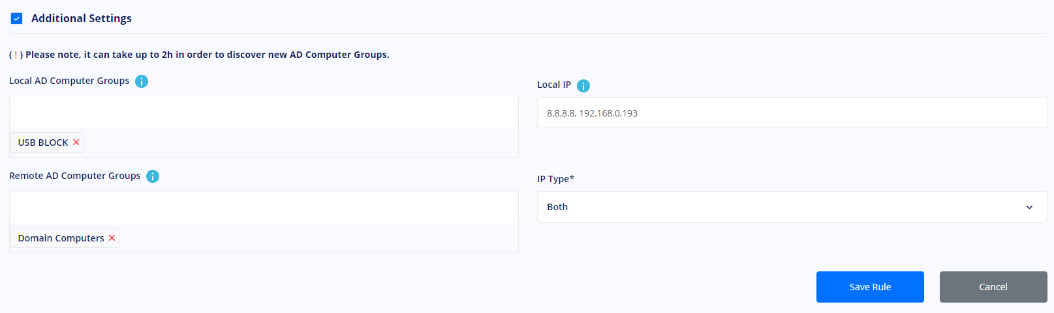

Tűzfal – További beállítások a tűzfalszabályokhoz

Az „Additional Settings” nevű új szakasz hozzáadásra került az Endpoint Settings -> Endpoint Detection -> Firewall laphoz (a tűzfalszabályok hozzáadásakor/szerkesztésekor érhető el), a megfelelő jelölőnégyzet engedélyezésekor egy új területtel bővül ki. Célja, hogy az irányítópult felhasználója tovább szűrhesse az új/szerkesztett szabályt, mely konkrét Local AD Computer Group/ Local IP/ Remote AD Computer Group/ IP Típusa vonatkozik.

Az új szakaszt alkotó négy mező a következő:

• Local AD Computer Groups (Helyi AD számítógépcsoportok): legördülő lista, amelyben a felhasználó kiválaszthatja azokat a helyi AD számítógépcsoportokat, amelyekre alkalmazni kell a tűzfalszabályt; ha az aktuális gép helyi AD-je megegyezik a mező értékével, a szabály hozzáadódik a Windows tűzfalhoz (ha nem egyezik, a szabályt figyelmen kívül hagyja/eltávolítja).

• Local IP (Helyi IP): szabad szövegmező, amelyben a Dashboard felhasználónak meg kell adnia a gép IP-jét. A gép forrás IP-címeinek meg kell egyeznie a bevitt értékekkel (a bemenet lehet: tartomány, IPv4 vagy IPv6).

• Remote AD Computer Groups (Távoli AD számítógépcsoportok): legördülő lista, amelyben a felhasználó kiválaszthatja azokat az AD számítógépcsoportokat, amelyekre alkalmazni kell a tűzfalszabályt (remote type IP esetén); ha az aktuális gép AD-je megegyezik a mezőben szereplő értékkel, a szabály hozzáadódik a Windows tűzfalhoz (ez a beállítás figyelembe veszi a kiválasztott IP-típust: publikus/privát/mindkettő).

• IP type (IP-típus): lehetővé teszi a Dashboard-felhasználó számára, hogy egy legördülő listából válassza ki az IP-típust: nyilvános, privát vagy mindkettő.

• Firewall – Lehetőség a potenciális Brute Force támadásokhoz kapcsolódó IP-címek engedélyezési listájára.

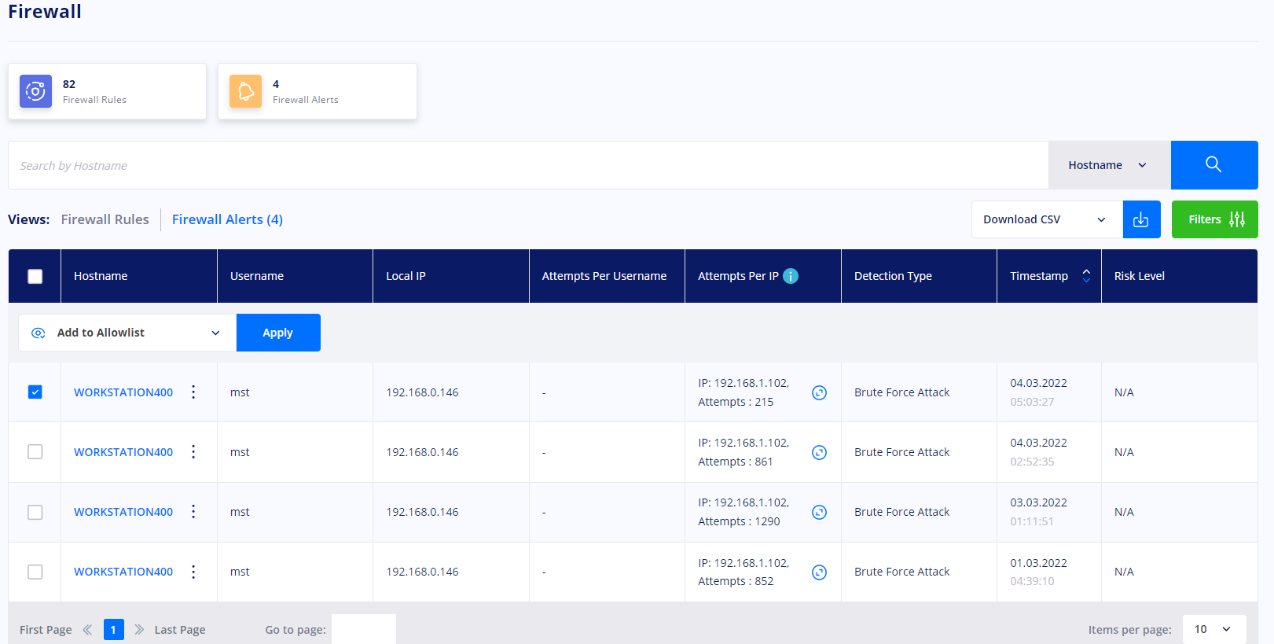

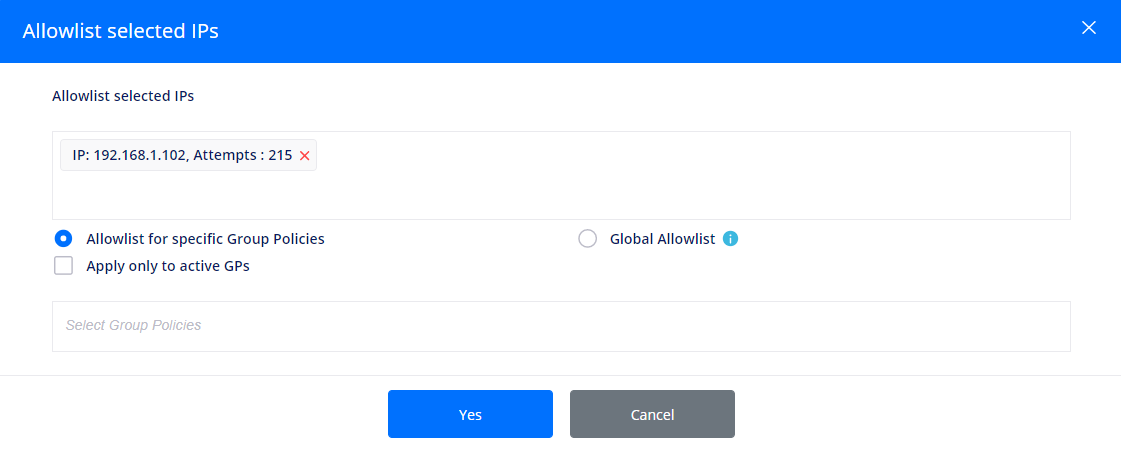

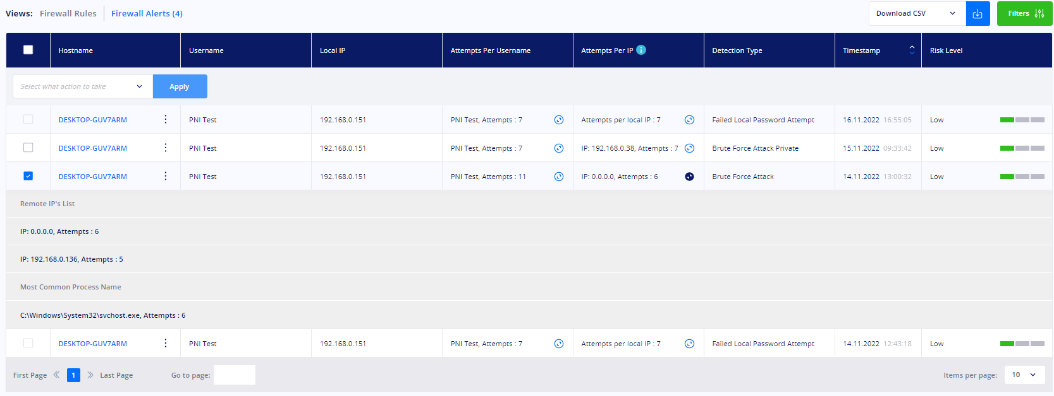

Ettől a kiadástól kezdődően Dashboard-felhasználóink engedélyezhetik a potenciális BFA-khoz kapcsolódó IP-címeket (ezt hamis pozitívnak tekintik). Ezt közvetlenül az Endpoint Detection -> Firewall -> Firewall Alerts táblázatból érheti el, ha kiválaszt egy vagy több elemet (amelyek észlelési típusa: „Brute Force Attack”), és az „Add to Allowlist” parancsot alkalmazza a „ Select what action to take” legördülő menüből. Megjelenik egy előugró ablak, amely megkérdezi, hogy ezt a műveletet bizonyos GP-ken vagy globálisan szeretné-e alkalmazni (arra is van lehetőség, hogy a parancsot csak az aktív GP-kre alkalmazza).

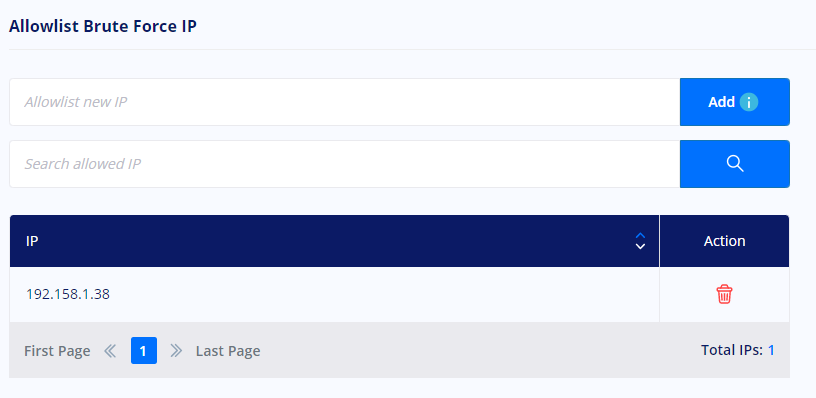

Ugyanezt érheti el az Endpoint Settings -> Endpoint Detection -> Firewall lapon. Létrejött egy új szakasz, a Brute Force IPs engedélyezési listája. Az engedélyezési listához hozzáadott IP-címeket a rendszer figyelmen kívül hagyja a tűzfalriasztások logikájában.

Heimdal™ Privileges & App. Control

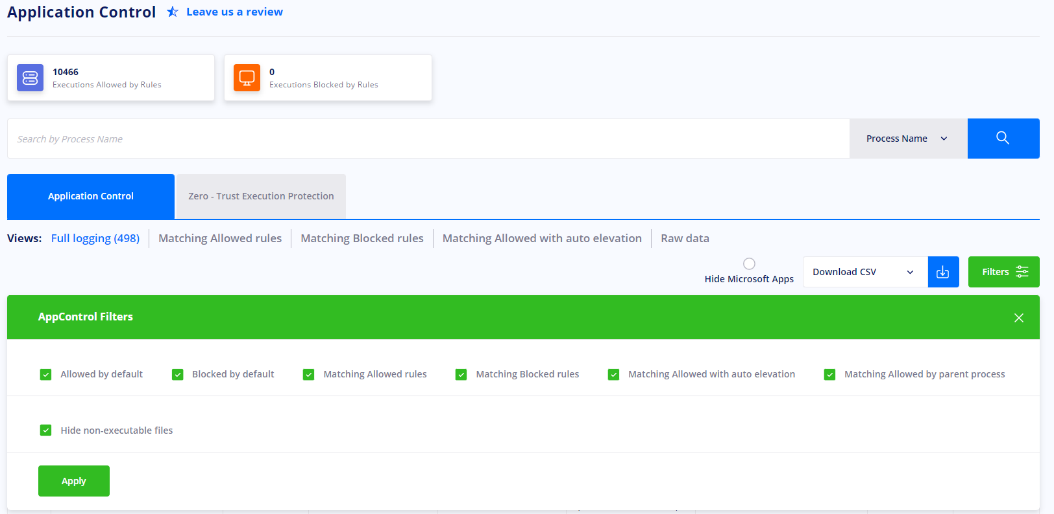

Application Control – Lehetőség a nem végrehajtható fájlok szűrésére a Teljes naplózás és a Nyers adatok nézetben.

Az Alkalmazásvezérlés teljes naplózása és a Nyersadat nézetek szűrési képességei javultak azáltal, hogy a meglévő Alapértelmezés szerinti engedélyezés és blokkolás mellett hozzáadták a következő lehetőségeket (jelölőnégyzetek):

o Matching Allowed rules (Engedélyezett szabályok egyezése)

o Matching Blocked rules (Letiltott szabályok egyezése)

o Matching Allowed with auto elevation (Engedélyezett szabályok egyezése automatikus jogosultság-emeléssel)

o Matching Allowed by parent process (szülőfolyamat által engedélyezett)

Van egy új „Hide non-executable files” (Nem végrehajtható fájlok elrejtése) jelölőnégyzet is, amely bekapcsolása esetén elrejti az összes nem végrehajtható kiterjesztésű fájlt (pl.: .pdf) a korábban említett táblázatokból.

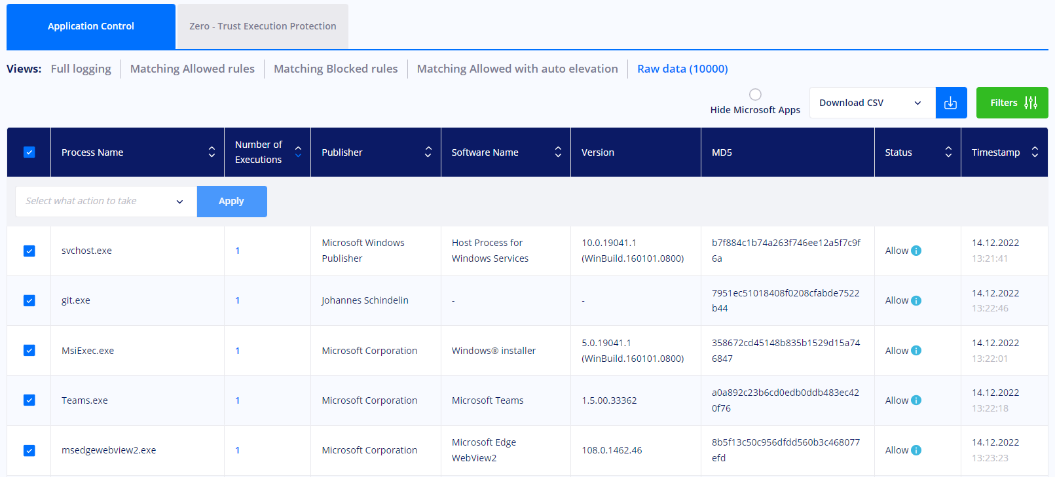

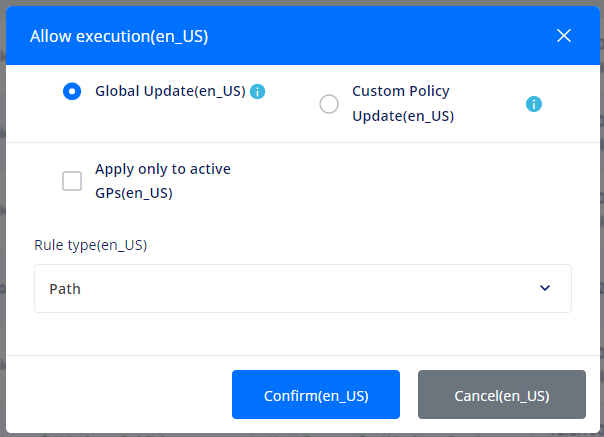

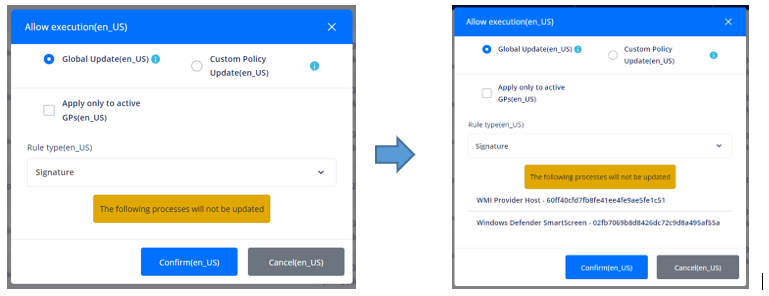

Application control – Lehetőség több folyamat engedélyezésére vagy blokkolására a Full logging (teljes naplózás) és a Raw data (nyers adatok) nézetből,

Ez a szolgáltatás lehetővé teszi a felhasználó számára, hogy több folyamatot engedélyezzen/blokkoljon az Application Control termék Full Logging és Raw data nézetekben. A táblázat bal felső sarkában egy jelölőnégyzet került hozzáadásra, amely lehetővé teszi a Dashboard-felhasználó számára, hogy könnyen kiválassza a táblázatban látható összes folyamatot. Ezenkívül, most egynél több folyamatot is kiválaszthat, és ugyanazt a műveletet alkalmazhatja a „Select what action to take” (válassza ki a végrehajtandó műveletet) legördülő listából.

A végrehajtás allow/block (engedélyezése/blokkolása) előugró ablakban néhány módosítás történt, és ezek a változtatások csak akkor érvényesek, ha több folyamat van kiválasztva. Az első változás a „Subject” és a „Priority” szövegmezők eltávolítása.

Ha valamelyik szabálytípus nem vonatkozik egy vagy több kiválasztott folyamatra, egy új gomb jelenik meg. Kattintásra kibont egy listát, amely tartalmazza azokat a folyamatokat, amelyek nem jogosultak a kiválasztott szabálytípusra.

Application Control – Engedélyezi azokat az alfolyamatokat, amelyeket szkriptből indítottak

Ez a szolgáltatás további ellenőrzéseket ad a parancssori paraméterekhez, hogy adott esetben engedélyezze a kiválasztott a szkripteknek alfolyamatok indítását.

Korábban az ellenőrzést a fő futtatható alkalmazáson végezték el, amely a szkriptek esetében csak a szkripteket futtató alkalmazást ellenőrizte (pl.: wscript.exe, powershell.exe), kihagyva a szabályban konfigurált tényleges egyedi szkriptet.

Application Control – Aktiválja újra az "Allow auto elevation" funkciót minden szabálytípusnál.

Az Application Control illesztőprogram néhány kiadással ezelőtti bevezetésével most újra aktiváltuk az "Allow auto elevation" funkciót az összes szabálytípushoz (nem csak az elérési úthoz és a helyettesítő karaktert tartalmazó elérési úthoz).

Ahhoz, hogy ez a funkcionalitás működjön a Szoftvernév, MD5, Publisher, Signature és Command line argumentum szabálytípusoknál, engedélyezni kell az „Application Control driver interception” funkciót.

Ha az „Application Control driver interception” le van tiltva, az "Allow auto elevation" jelölőnégyzet szürkén jelenik meg (nem működik) minden szabálytípusnál, kivéve az elérési út és a helyettesítő karaktert tartalmazó elérési út esetén.

További fejlesztések és javítások:

További információ a leggyakoribb process name-el kapcsolatban, amely a tűzfal BFA-észleléseivel vagy a sikertelen helyi jelszókísérletekkel kapcsolatos.

Az Endpoint Detection -> Firewall -> Firewall Alerts lapon a kísérletek felhasználónevenként és kísérletek IP-címenként (Attempts per Username and Attempts per IP) oszlopoknak megfelelő cellákban, amikor az expand/collapse gomb kiválasztott módban (in expanded mode) van, a már célzott felhasználónevek és a távoli IP-címek listája mellett további információkat is hozzáadtunk, nevezetesen a BFA vagy Failed local password attempt (sikertelen helyi jelszókísérletet).

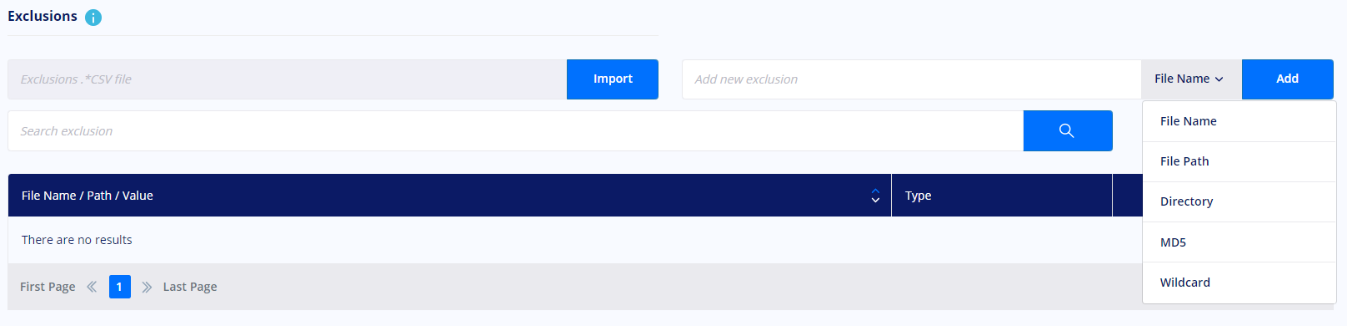

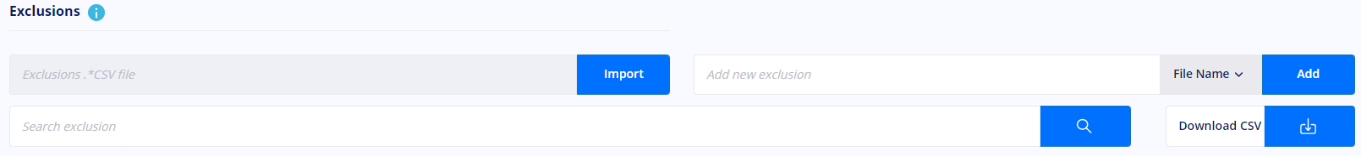

Lehetőség a Ransomware Encryption Protection kizárások létrehozására, helyettesítő karakterekkel az elérési útban és a kizárások listájának (Exclusions list) letöltésének lehetősége .csv formátumban.

A REP-kizárások létrehozásának módja kibővült a folyamatok helyettesítő karakteres útvonalak alapján történő kizárásának lehetőségével. A Dashboard-felhasználó használhat (kézi bevitellel vagy .csv-fájl importálásával) egyéni elérési utakat környezeti változókkal és helyettesítő karakterekkel (*).

Hozzáadtuk az Exclusions list letöltésének lehetőségét is .csv formátumban. Ez a „Download CSV” gomb megnyomásával érhető el.

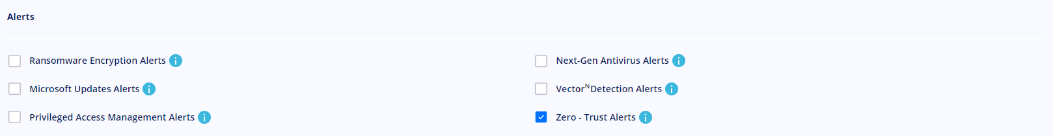

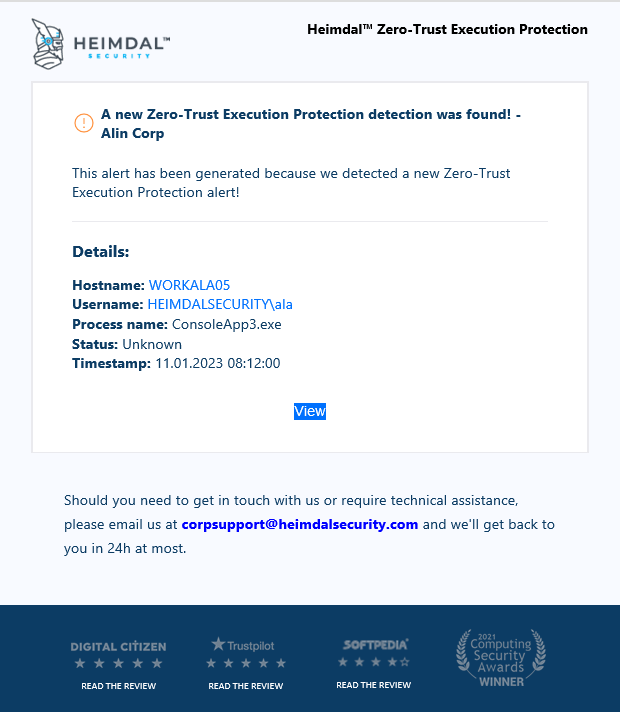

E-mail értesítés a Zero – Trust Execution Protection észlelésekről

A Heimdal Dashboard-felhasználói mostantól e-mail figyelmeztetést kaphatnak, ha „Zero – Trust Execution Protection” észlelés történik.

Corporate Customers (Vállalati ügyfelek) és Visitors roles (látogatók szerepkör) nézet.

Az Accounts -> lapon kattintson egy Dashboard-felhasználóra (e-mail) -> Az Account lap dashboard Alerts (figyelmeztetések) szakaszában hozzáadtunk egy új „Zero – Trust Alerts” jelölőnégyzetet, amely, ha engedélyezve van, e-mailt küld a Dashboard felhasználójának „Zero – Trust Execution Protection” észlelése esetén.

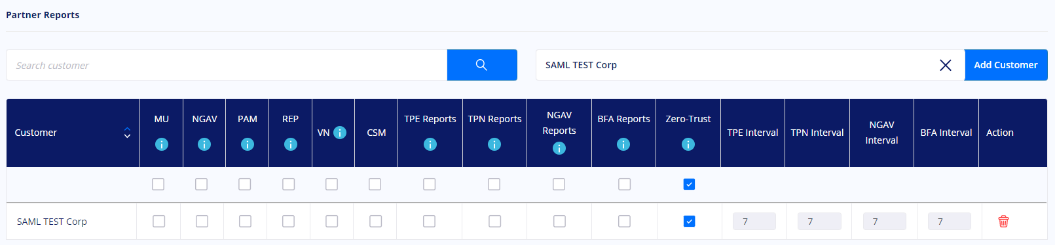

Viszonteladói nézet

Az Accounts -> lapon kattintson egy Dashboard-felhasználóra (e-mail) -> Az Account lap Dashboard Partner Reports (partnerjelentések) szakaszában hozzáadtunk egy új „Zero – Trust” jelölőnégyzetet, amely, ha engedélyezve van, e-mailt küld a Dashboard-felhasználónak, ha „Zero – Trust Execution Protection” figyelmeztetést észlel egy vagy több vállalati ügyfélnél.

Az észlelés részleteit Hostname, Username, Process name, Status, Timestamp (gazdanév, felhasználónév, folyamatnév, állapot, időbélyeg) adatokat tartalmazó e-mailt küldünk az alábbiak szerint.

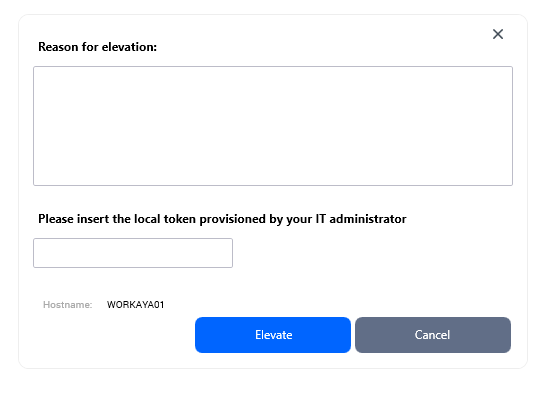

Privileged Access Management – a helyi token érvényesítésének továbbfejlesztése

A fejlesztés azzal kapcsolatos, hogy hozzáadtuk a “Hostname info (requesting the elevation)” gazdagépnév-információt (amely a jogosultság emelését kéri) a végfelhasználói értesítés előugró ablakához (mindkét verzió: indoklással vagy anélkül).

Az új funkciók megfelelő működésének biztosítása érdekében kérjük, törölje a böngésző cookie-jait és egyéb webhelyadatokat, valamint a gyorsítótárazott képeket és fájlokat, mielőtt belép a Heimdal Dashboardra.

Ha bármiben segítségre van szüksége, lépjen kapcsolatba velünk a [email protected] címen.

Üdvözlettel,

a Maxvalor csapata